CAS@WEB – IL TETTO

22 Settembre 2020

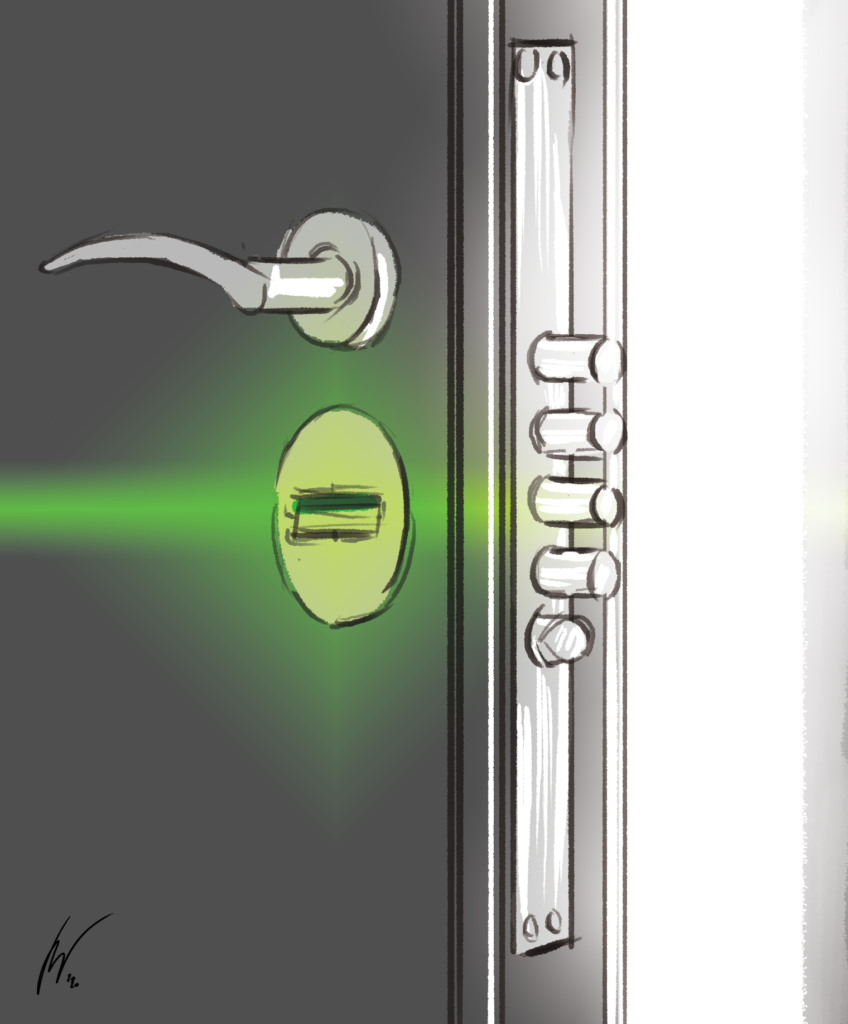

CAS@WEB – LA SERRATURA

6 Ottobre 2020TUTTO È VULNERABILE, IN QUALCHE MODO.

Mura e tetto proteggono la casa dagli agenti “esterni”, ma non da quelli “interni”.

Un ulteriore aspetto della sicurezza delle nostre abitazioni è quindi la scelta delle porte di accesso alla casa e gestire chi può entraci.

Se al posto delle porte ci fossero delle tende, chiunque potrebbe accedere al loro interno: gli hacker, infatti, non accedono soltanto dalle righe dei sistemi, ma anche direttamente dagli accessi predisposti al loro uso.

È bene considerare che nel mondo digitale nessun accesso è sicuro al 100%, cioè sottratto in modo definitivo alla portata dell’hacking.

Le stesse porte blindate non sono totalmente invulnerabili: la loro efficacia è misurata sul tempo necessario per scassinarle con gli strumenti in commercio.

In pratica, più una porta blindata resiste agli attacchi degli scassinatori e maggiore è il tempo per chiamare le Forze dell’ordine e consentire il loro tempestivo arrivo per la difesa dei beni della casa: questo significa che tutte le porte blindate non sono “elementi di invulnerabilità”, ma sono “strumenti di resistenza” destinati, se attaccati, a cedere più o meno difficilmente.

Lo stesso avviene per ogni chiave di accesso informatica [password]: nessuna può essere considerata “definitiva”.

Negli ultimi anni abbiamo assistito a massicce violazioni di sistemi e banche-dati anche di aziende che avevano speso molto in strategie di difesa informatica, e la quasi totalità di loro è potuta accadere perché quelle società ritenevano di aver raggiunto la sicurezza finale e totale della inviolabilità degli accessi alle loro strutture e risorse digitali.

Le cronache raccontano sempre più frequentemente di società, pubbliche e private, che conservavano milioni di atti e documenti [record] nel pieno rispetto dei parametri di conformità di legge per la sicurezza dei dati informatici, e che hanno comunque visto i loro sistemi attaccati e violati (e quindi i loro dati divulgati o spariti) da chi vi ha potuto accedere non per un “bug” del sistema, ma per la vulnerabilità della gestione degli accessi.

Se grandi società produttrici e di vendita e se imponenti aziende assicurative e sanitarie hanno subito ciò, è impensabile che il nostro comune computer di casa o il nostro cellulare sia immune da questi pericoli e rischi.

Questa considerazione deve guidare la nostra prudenza, non farcela abbandonare.

La diffusione dell’uso degli strumenti informatici collegati alla rete, dal computer di casa allo stesso cellulare, ha fatto sì che col tempo questi raffinati “elettrodomestici” divenissero raccoglitori di un numero sempre maggiore di informazioni private e delicate, il cui possesso da parte di malintenzionati apre ad aspetti di pericolosa e grave vulnerabilità.

Gli stessi cellulari, che per decenni sono stati ritenuti sicuri anche quando già accedevano ad internet, oggi hanno bisogno di essere protetti da questi tentativi di violazione, perché divenuti oggetto di interesse di malintenzionati o di agenzie di affari (per la pubblicità massiva dei prodotti commerciali) in quanto contenitori “ordinari” di dati sensibili (indirizzi e dati personali) o di chiavi di accesso a oggetti di valore (si pensi ai conti bancari).

Diventa quindi importante e fondamentale:

- scegliere con cura a chi dare le chiavi della vostra porta blindata (le chiavi fisiche di acceso e/o le password). Se chi frequenta la mia casa digitale non è affidabile (non perché disonesto, ma anche solo perché ingenuo, innamorato o imprudente), dovrò pensare a diversificare accessi e supporti. Ad esempio se alla rete accedono familiari che “scaricano” in modo non sicuro musiche, film o giochi dalla rete, non userò quel provider per gestire on-line il conto bancario della famiglia [homebanking], perché diventa possibile che attraverso quelle operazioni mi ritrovi tra i miei file e programmi degli ospiti digitali non desiderati [malware, worms, trojan o trojan horse sono tra i più comuni] che silenziosamente acquisiscono e prima o poi trasmettono al loro autore i dati sensibili che sto utilizzando, come ad esempio le sue password;

- cambiare la serratura con una frequenza adeguata (e magari sfruttare quel’occasione per rivedere a chi consentire ancora l’accesso in casa): è una fortuna che in questo caso cambiare tamburo e chiave di accesso costa solo un po’ di tempo, non centinaia di euro. È necessario, ad esempio, cambiare mediamente ogni tre mesi le comuni password per uso privato di oltre dieci caratteri, perché gli attuali programmi di decriptazione automatica impiegano poco più di quel tempo ad “aprirle”, ma anche molto meno se quegli (oltre) dieci caratteri non comprendono almeno lettere sia maiuscole che minuscole, numeri e anche uno o più caratteri speciali (ad esempio &, $, #, eccetera). Quando si cambiano password e chiavi di accesso è il momento migliore per ri-valutare a chi concedere l’accesso alla propria casa digitale: da quel momento in poi, infatti, potranno accedere solo coloro che conosceranno la nuova chiave di apertura e non più quelli che hanno la precedente. Alle password e al modo di “costruirle” in modo semplice ma efficace sarà dedicato il prossimo articolo di “cas@web”;

- selezionare con cura, sulla base del valore e dell’importanza, cosa tenere in casa e cosa invece depositare in luoghi più sicuri o con accessi molto più protetti (ad esempio una banca). In certe circostanze può infatti essere valutato come più prudente conservare alcuni dati personali o delicati in un contenitore esterno al computer o al cellulare (ad esempio un disco esterno o una penna USB) e tenere quel supporto in un altro luogo fisico sicuro (ad esempio la cassaforte o un nascondiglio in casa). È anche possibile rendere quei dati “offuscati” in modo tale da non essere comprensibili o intelligibili a persone non autorizzate a leggerlo [crittografia] a meno che non si fornisca loro il modo di decifrarli [chiave di decifratura o crittografica];

- ogni volta che ci arriva in casa un nuovo ospite, cioè ogni volta che inseriamo un nuovo dato sensibile o installiamo un nuovo programma, è necessario ri-valutare se la sicurezza della nostra abitazione è adeguata al rischio della sua violazione. Se ad esempio mi porto il materiale dall’ufficio per lavorare in connessione da casa [smartworking], dovrò pensare a sistemi di sicurezza pari a quelli dell’Ufficio stesso; se mi viene a trovare a casa il Presidente degli Stati Uniti, probabilmente dovrò seguire le istruzioni del suo sistema di protezione, perché certamente non potranno bastare i semplici sistemi antintrusione che avevo montato per difendere la mia collezione di francobolli rari dai “topi d’appartamento”.

Riparare tutti sotto un robusto tetto spesso non basta: il modo in cui gestiamo la frequentazione della nostra casa apre a vulnerabilità piccole e gravi che partono dal suo stesso interno.

Scegliere bene le porte e a chi dare le chiavi per aprirle è quindi un elemento essenziale per la sicurezza della nostra casa digitale, o prima o poi si dovrà trovare un modo di recuperare i danni della sua vulnerabilità, altrimenti evitabile.