CAS@WEB

15 Settembre 2020

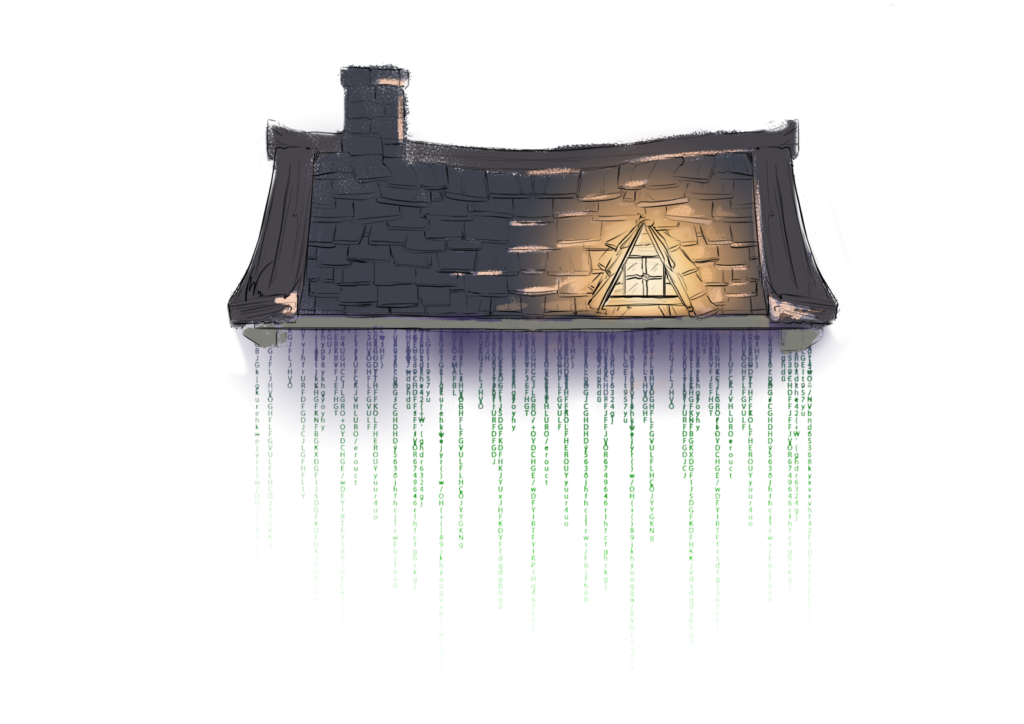

CAS@WEB – LA PORTA BLINDATA

29 Settembre 2020OGNI VULNERABILITÀ SARÀ SFRUTTATA. NESSUNA ECCEZIONE.

I nostri nonni dicevano che l’acqua trova sempre una strada: non è né buona né cattiva, ma basta una singola tegola rotta per far piovere in casa.

Il primo errore di sistema [bug, un termine che venne usato per la prima volta nel senso di sbaglio o difficoltà da Thomas Edison, nel 1870] di un apparato digitale ha aperto quel varco fra le righe di un codice di programma che ha fatto nascere il primo esperto informatico [hacker, che deriverebbe dal verbo “to hack” che significa, tra le altre cose, “aprirsi un varco”], cioè quel tecnico capace di sfruttare le proprie competenze informatiche per esplorare i dettagli di un sistema programmabile, sfruttando, come la pioggia col tetto, ogni minimo difetto per estendere, sperimentare o modificare il suo funzionamento.

Come l’acqua, non è l’hacker ad essere buono o cattivo, ma lo può essere l’effetto che la sua azione produce: si può infatti violare un sistema con eguale perizia per scoprire o impedire un illecito o un reato, ma anche per nasconderli o commetterli.

È questa un’attività ormai diventata ordinaria nel mondo digitale e rappresenta un diffuso pericolo attuale e concreto, a cui sono continuamente esposti tutti gli internauti e nei confronti del quale si può solo ridurre il rischio di esposizione, o la casa si allagherà al primo temporale.

Quando si sceglie il tetto della nostra “casa digitale” occorre quindi considerare tre aspetti: deve essere integro, cioè non deve avere delle tegole rotte (dei “bug”); deve essere adeguato alle esigenze dei dati e delle attività da tutelare; ne va programmata e curata la manutenzione, per poter porre rimedio ad eventuali guasti prima dell’arrivo della pioggia.

Non è una scelta ma solo una questione di tempo: un sistema che consente o che non impedisce che si creino momenti di vulnerabilità è destinato ad essere, prima o poi, violato.

Diventa quindi importante e fondamentale nel mondo digitale capire che ci sono almeno cinque proverbi/detti da considerare in modo assoluto:

Non comprare ombrelli quando piove.

Utilizzare strumenti senza almeno una qualche protezione [antivirus] è come avere un tetto di carta appoggiato a pareti trasparenti. Si pensi all’evoluzione dei cellulari: finché erano poco diffusi e solo raramente connessi alla rete, il rischio di utilizzarli senza un antivirus attivo era relativamente basso, ma oggi è pura incoscienza pensare di usarli in sicurezza senza installarne uno adeguato al proprio traffico di dati. Se anche è solo possibile che piova, è meglio uscire comunque con l’ombrello: secondo la Legge di Schiesaro sulla pioggia (dall’immortale “La Legge di Murphy”), “se porti con te l’ombrello ogni giorno della tua vita, sicuramente il giorno in cui pioverà sarà anche lo stesso in cui lascerai l’ombrello a casa”.

C’è un amore per ogni stagione.

Ogni protezione va scelta in modo adeguato al tipo di attività che si intende svolgere: dove non nevica è inutile e costoso da mantenere il bellissimo tetto spiovente, ma è anche pericoloso l’accogliente tetto a terrazza in alta montagna (il peso della neve lo farebbe crollare). Parimenti un computer che elabora molti piccoli dati “leggeri” (ad esempio una votazione SI-NO on-line) potrà richiedere una protezione che sia veloce nel rimuovere ogni apparente elemento non conforme alle sue attività e che non rallenti la prestazione, mentre un elaboratore che modifica in modo complesso singoli dati iniziali (ad esempio lavorando sulla esaltazione progressiva di immagini) potrebbe aver bisogno di un controllo molto accurato al loro ingresso, a garanzia di non avviare un lungo lavoro su oggetti sbagliati e di poterli anche recuperare successivamente per usi diversi, senza doverli verificare nuovamente.

Una mela al giorno toglie il medico di torno.

La manutenzione [aggiornamento] dell’antivirus è un’attività costante e una delle spese correnti necessarie: va programmata. Meglio una casa piccola ma ben manutenuta che una casa enorme tenuta senza cura: le piccole infiltrazioni faranno prima o poi crollare il tetto. Non basta quindi avere un antivirus, ma occorre periodicamente fare controlli diffusi aggiuntivi e curarne con tempestività gli aggiornamenti. Nessuna protezione può considerarsi definitiva (se ne parlerà nell’articolo della prossima settimana), ma esagerare in eccesso è altrettanto dannoso che farlo in difetto, perché un sistema troppo “pesante” finirebbe con l’interferire sulla funzionalità dell’intera casa, rallentando le attività e facendo venire meno, nel tempo, la gioia di stare nella propria abitazione. Per continuare ad usare le metafore precedenti, i tetti a falde spioventi dei paesi montani hanno materiali molto più costosi di quelli ordinari (devono resistere a temperature e sollecitazioni importanti), ma anche per la loro manutenzione che richiede non solo verifiche su superfici molto più ampie, ma anche il montaggio delle impalcature per arrivarci. Quelli a terrazza sono ottimi nelle zone soleggiate e però sarebbero impegnativi per poterli liberare dalla neve, quando non cedessero al suo stesso peso dopo una massiccia nevicata. Come non si costruiscono tetti aguzzi all’equatore né baite di montagna con tetti piani, così i sistemi di protezione antivirus non dovrebbero essere più complicati degli stessi programmi che devono proteggere o più “importanti” degli stessi dati che devono tutelare. La scelta dell’antivirus, spesso sottovalutata, non è invece meno importante di quella del computer stesso e dei suoi programmi.

Buona è la neve che a suo tempo viene.

Va seguito il meteo. Nessun tetto, per quanto ben costruito, protegge la casa da una tromba d’aria. Se sapete per tempo dell’arrivo di un tornado, avrete il tempo di portare altrove gli oggetti di valore (in cantina o in una casa sicura di un parente. I primi cellulari che accedevano alla rete non avevamo antivirus: i dati che contenevano erano ancora così limitati rispetto a quelli dei computer aziendali o personali che non attiravano l’attenzione degli hacker. Non appena la capacità di memoria, di accesso, di velocità e di rendimento li hanno avvicinati ai loro fratelli maggiori stanziali, la loro vulnerabilità (nessuna eccezione!) è stata subito sfruttata e sono cominciati i primi accessi illeciti ai loro dati. Storicamente il primo virus per cellulari venne scoperto nel 2004 e battezzato Cabir: si trattava di un semplice file in grado di passare senza filtri dalla memoria di un cellulare a quella di un altro attraverso il loro nuovo sistema di condivisione dati senza fili tra mobili [bluetooth].

Diversamente dalla maggior parte dei programmi informatici dannosi [malware, MALicious softWARE, ovvero software dannoso] moderni, Cabir non danneggiava il cellulare, ma la sua rapidità nel diffondersi da un dispositivo [device] aveva come conseguenza l’esaurirsi rapido della batteria del telefono infetto. Questa sua unica funzione dannosa costrinse i costruttori dei programmi per cellulari a costruire un nuovo protocollo informatico per testarne la funzionalità e trovare le eventuali minacce al dispositivo; il primo protocollo antivirus.

Cabir ha fatto storia non soltanto perché è stato il primo virus in grado di infettare anche i telefoni cellulari, ma anche perché la quasi totalità degli utilizzatori dei cellulari di 16 anni fa erano convinti che i loro device non potessero essere infettati, e ne pagarono personalmente le conseguenze. Lo sviluppo dei nuovi sistemi operativi mobili e la loro diffusione massiva ha fornito sempre più redditizi obiettivi ai criminali informatici. Ad esempio, lo sviluppo di Android a soli dieci anni dalla scoperta di Cabir ha arricchito l’archivio dei malware mobile per la violazione dei suoi dati di oltre 350.000 di virus.

La notizia dell’esistenza di questi virus non era un segreto, ma nonostante il meteo avesse avvertito i naviganti della nuova tormenta, furono pochissimi quelli che si preoccuparono di proteggere i dati dei loro device e, nei casi meno gravi, molti scandali arricchirono le cronache rosa del periodo.

Spesso è più sicuro essere in catene che liberi (Franz Kafka).

Seguire il “meteo informatico” ha anche un ulteriore effetto: protegge dall’illusione del tetto perennemente solido. La “falsa sicurezza” di aver costruito un tetto che è buono nei secoli non tiene conto dei cambiamenti climatici, che provocano effetti devastanti (trombe d’aria in posti dove non si erano mai viste), ma anche insidie non meno pericolose anche se non così evidenti come ad esempio l’acidità della pioggia, che produce infiltrazioni di nuovo tipo e di cui ci si accorge solo dopo il crollo dell’intero tetto (ma a quel punto i danni sono ormai irrecuperabili). Il mondo digitale è in continua evoluzione, sia positiva che negativa: per avere un’automobile sicura, non basta fare i tagliandi regolari, ma anche la revisione periodica e in alcuni casi si deve anche pensare a cambiare auto. Se i cambiamenti climatici trasformano in foresta equatoriale le vecchie piste da sci, non ha senso continuare a mantenere i tetti spioventi, ma occorre pensare a soluzioni che sappiano adeguarsi alle attuali evoluzioni del clima. Essere vincolati all’andamento delle cose, nel mondo digitale, è la sola garanzia di potersi muovere in libertà al suo interno.